결함 주입 공격에 대한 소프트웨어 대응책

개요

결함 주입 공격에 대한 하드웨어 보호

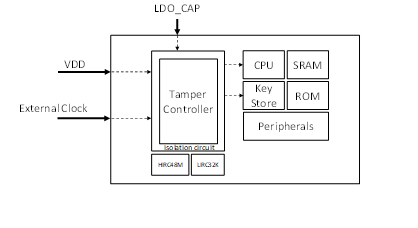

Figure 1: 변조 컨트롤러는 전압과 주파수의 공격을 감지하고 CPU에 알리며 키 저장소 보호 메커니즘을 직접 트리거합니다.

전압 및 주파수 공격 처리

M2354 고장 주입 보호 하드웨어에는 다양한 전압 및 주파수 공격 방법이 포함되어 있으며, 그에 따라 아래 표에 나열된 대로 응답이 설계되었습니다:

|

탐지 방법 |

정상 상태 |

공격 상태 |

보호 방법 |

|

EADC를 사용하여 VDD 감지

|

1.62V ~ 3.6V |

1.62V ~ 3.6V 이외의 전압

|

소프트웨어 개입

|

|

고전압 감지 |

VDD < 4.0V |

VDD >= 4.0V |

하드웨어 중단 및 사전 설정된 작업이 트리거됩니다.

|

|

저전압 돌파 감지

|

사용자가 내결함성 범위를 설정합니다

|

설정된 내결함성 범위 초과

|

하드웨어 중단 및 사전 설정된 작업이 트리거됩니다

|

|

VBAT 전압 감지 |

RTC의 정상 작동

|

VBAT 저전압

|

하드웨어 중단 및 사전 설정된 작업이 트리거됩니다

|

|

전원 고장 감지

|

LDO_CAP가 미리 설정된 고전압 및 저전압 한계 내에 있음

|

LDO_CAP가 사전 설정된 고전압 및 저전압 한계를 초과

|

하드웨어 중단 및 사전 설정된 작업이 트리거됩니다

|

|

고속 외부 클럭 고장 감지

|

안정적이고 연속적인 클럭 소스

|

클럭 소스 사라짐 |

하드웨어가 내부 클럭 소스로 자동 전환됩니다

|

|

저속 외부 클럭 고장 감지

|

안정적이고 연속적인 클럭 소스 |

클럭 소스 사라짐 |

하드웨어가 내부 클럭 소스로 자동 전환됩니다

|

|

고속 외부 클럭 모니터링

|

주파수가 미리 설정된 범위에 속합니다

|

주파수가 미리 설정된 범위를 초과

|

인터럽트는 소프트웨어 개입을 알리는 데 사용됩니다

|

|

저속 외부 클럭 모니터링

|

주파수가 미리 설정된 범위에 속합니다 |

주파수가 미리 설정된 범위를 초과 |

하드웨어 중단 및 사전 설정된 작업이 트리거됩니다

|

위 표의 '사전 설정 작업'은 소프트웨어 개입일 수도 있고, 시스템을 강제로 재설정하거나 키 저장소에 저장된 모든 키를 강제로 지우도록 할 수도 있습니다.

결론

마이크로컨트롤러 제품의 경우 결함 주입 공격은 실제로 쉽고 효과적이며 비용이 적게 드는 공격입니다. 이것이 해커가 이러한 유형의 공격을 자주 사용하는 이유입니다. 제품의 중요한 정보를 보호하기 위해서는 이러한 유형의 공격에 대한 보호가 필수적입니다. 그러나 소프트웨어를 사용한 보호에는 정보 보안에 대한 전문 지식을 갖춘 엔지니어가 필요할 뿐만 아니라 인위적인 과실을 방지하기 위한 일련의 엄격한 검사 메커니즘이 필요합니다. 반면에 하드웨어 탐지를 기반으로 구축된 보호 방법은 엔지니어가 모든 하드웨어 보호를 활성화하고 전원과 시계의 공격을 완전히 방지하기 위해 해당 작업을 설정하기만 하면 됩니다. 하드웨어 보호는 분명히 훨씬 쉽습니다.

粤公网安备 44030502010001号

粤公网安备 44030502010001号