搭配 Arm 開源韌體 TF-M,共同形成完整 IoT 應用平台安全架構

M2354是一款由新唐科技所生產的微控制器,其豐富的安全設計,讓這款微控制器特別適合應用於安全領域,尤其是透過網際網路連線的IoT裝置。

IoT裝置,由於暴露於網際網路中,需要足夠的安全機制,來保護用戶隱私與避免被駭客攻擊、入侵而淪為駭客犯罪的工具。M2354為了確保能夠保護連網裝置的安全,除了安全設計上,使用了Arm V8-M Trust Zone架構外,也搭配了Arm開源韌體 (TF-M) trusted-firmware-m,共同形成完整IoT應用平台安全架構。

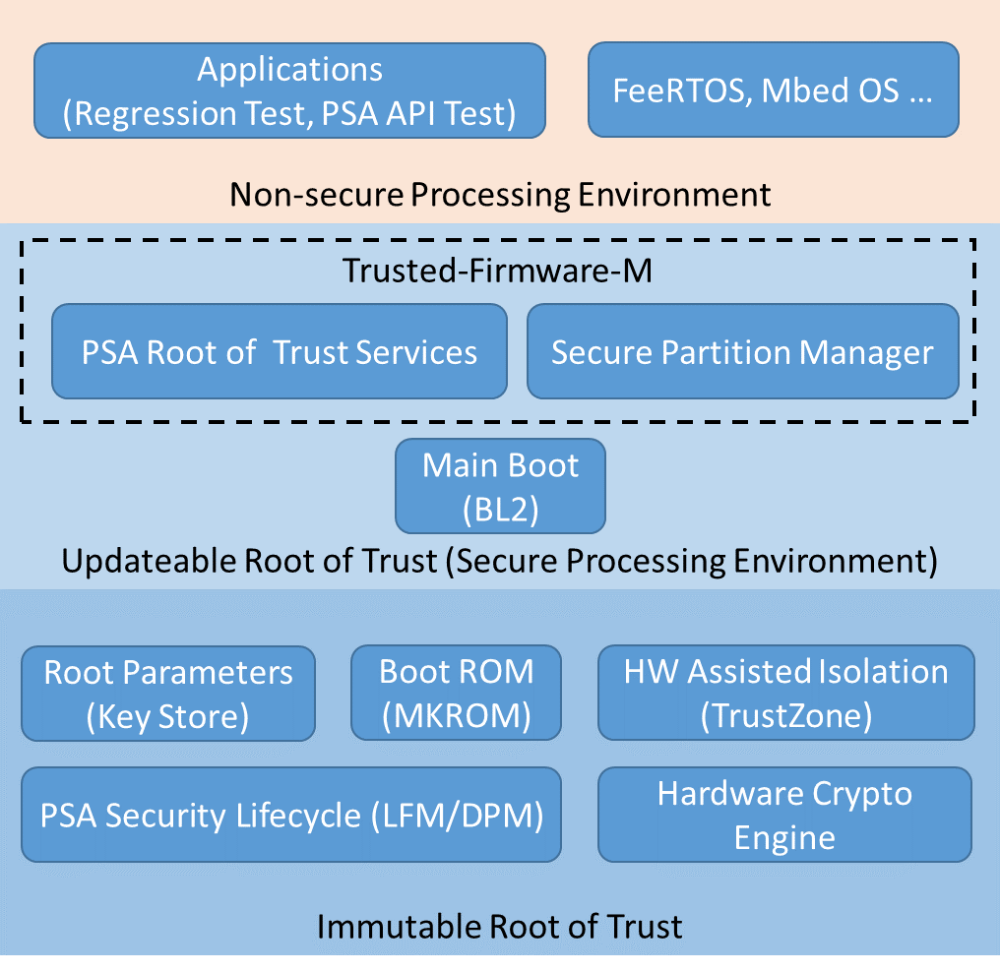

M2354安全平台,架構在不可更改的安全元件上,包括開機引導程序、裝置生命週期管理、密碼學硬體加速器、秘鑰存儲器與Trust Zone技術,搭配經過可信任性驗證、可更新的第二開機引導程序 (BL2) 與 Trusted-Firmware-M來確保本身的安全,進而提供種種安全服務。而這當中,更使用了TrustZone技術,將用戶的應用程序、作業系統,隔離在這些安全服務的運作之外,使得系統的運作安全上更有保障。

▲M2354平台安全架構

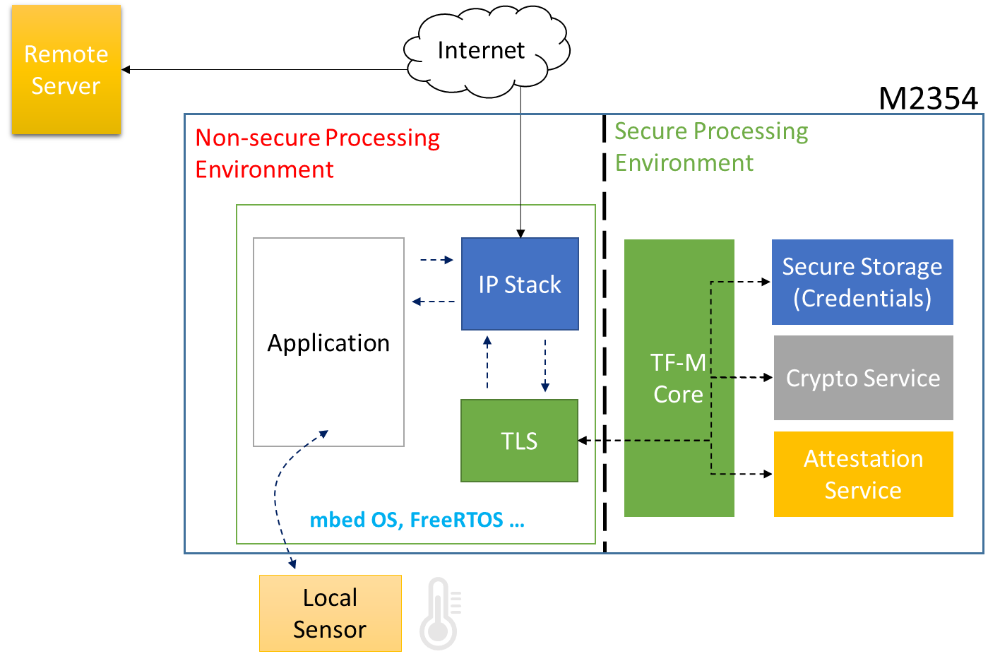

在這個安全架構之下,所有IoT裝置與雲端的溝通與傳輸,都會在硬體隔離的前提下,提供加解密服務、與存儲敏感資料。

下圖是一個安全架構下的IoT裝置運作範例,這裝置會將裝置所在地的溫度上傳雲端。

首先裝置啟動後,會先透過註冊機制來通過雲端服務的認證,證明此裝置的合法性,此認證機制,將透由TF-M的安全區服務來完成,以確保整個註冊認證過程中的安全與隱密。

完成裝置的註冊認證後,接下來就可以將裝置端量測的數據資料,上傳雲端,這部分都是通過TLS (Transport Layer Security) 傳輸協定,確保與雲端的連線都是透過加密保護,而其中的加解密過程,可以透過TF-M隔離區中的加解密服務來完成,用以確保加解密時所使用的密鑰等秘密資訊,不會暴露在非安全區中。

非安全區中,則是用戶所開發使用的應用程序,提供所有產品的功能實現。

在M2354安全平台架構下,由於產品開發的部分集中在於非安全區,而所有需要的安全功能,都已經由TF-M實現,並且被隔離在安全區中,讓用戶可以更專心的開發產品功能,而不用擔心安全性的問題,大大的降低開發時程與難度,但卻仍夠保持必要的安全,以應對IoT裝置對安全的需求。

除了上述種種的軟硬兼施的安全設計,為了能夠讓M2354 IoT裝置,得到最佳的保護效果,M2354更進一步引入錯誤注入 (Fault Injection) 與旁路攻擊 (Side Channel Attack)的防護機制,以防護當IoT裝置運作時,被駭客利用物理性注入系統錯誤的方式,或使用監測電壓、電流或電磁波等種種方式的攻擊,這將使得基於M2354安全平台的IoT裝置,除了具備來自網路攻擊的防護能力外,也具備來自物理攻擊的抵抗能力,將裝置安全性更提升至更高的等級。

對於M2354安全平台有興趣的用戶,可以透過新唐的線上商店(http://direct.nuvoton.com)購買NuMaker-M2354開發版,並直接由GitHub直接取的最新的TF-M韌體 (https://www.trustedfirmware.org/projects/tf-m/)。

在新唐科技官網上,M2354具有豐富且完整的線上資源,很適合新手用戶取得學習,用來熟悉Arm TF-M安全平台的運作,為開發安全IoT裝置,提供最堅實的後盾。

粤公网安备 44030502010001号

粤公网安备 44030502010001号